ЯК: STIG Rocky Linux 8 Fast - Частина 1¶

Термінологічний довідник¶

- DISA - Агентство оборонних інформаційних систем

- RHEL8 - Red Hat Enterprise Linux 8

- STIG - Посібник із безпечного технічного впровадження

- SCAP - протокол автоматизації безпечного вмісту

- DoD - Міністерство оборони

Вступ¶

У цьому посібнику ми розповімо, як застосувати DISA STIG для RHEL8 для нової інсталяції Rocky Linux 8. Оскільки серія складається з багатьох частин, ми також розповімо, як перевірити відповідність STIG, адаптувати параметри STIG і застосувати інший вміст STIG у цьому середовищі.

Rocky Linux — це похідна від RHEL, і тому вміст, опублікований для DISA RHEL8 STIG, є однаковим для обох операційних систем. Навіть краща новина: застосування параметрів STIG вбудовано в інсталятор Rocky Linux 8 anaconda в розділі «Профілі безпеки». Під капотом усе це працює за допомогою інструменту під назвою OpenSCAP, який дозволяє вам налаштувати систему на сумісність із DISA STIG (швидко!), а також перевірити відповідність системи після встановлення.

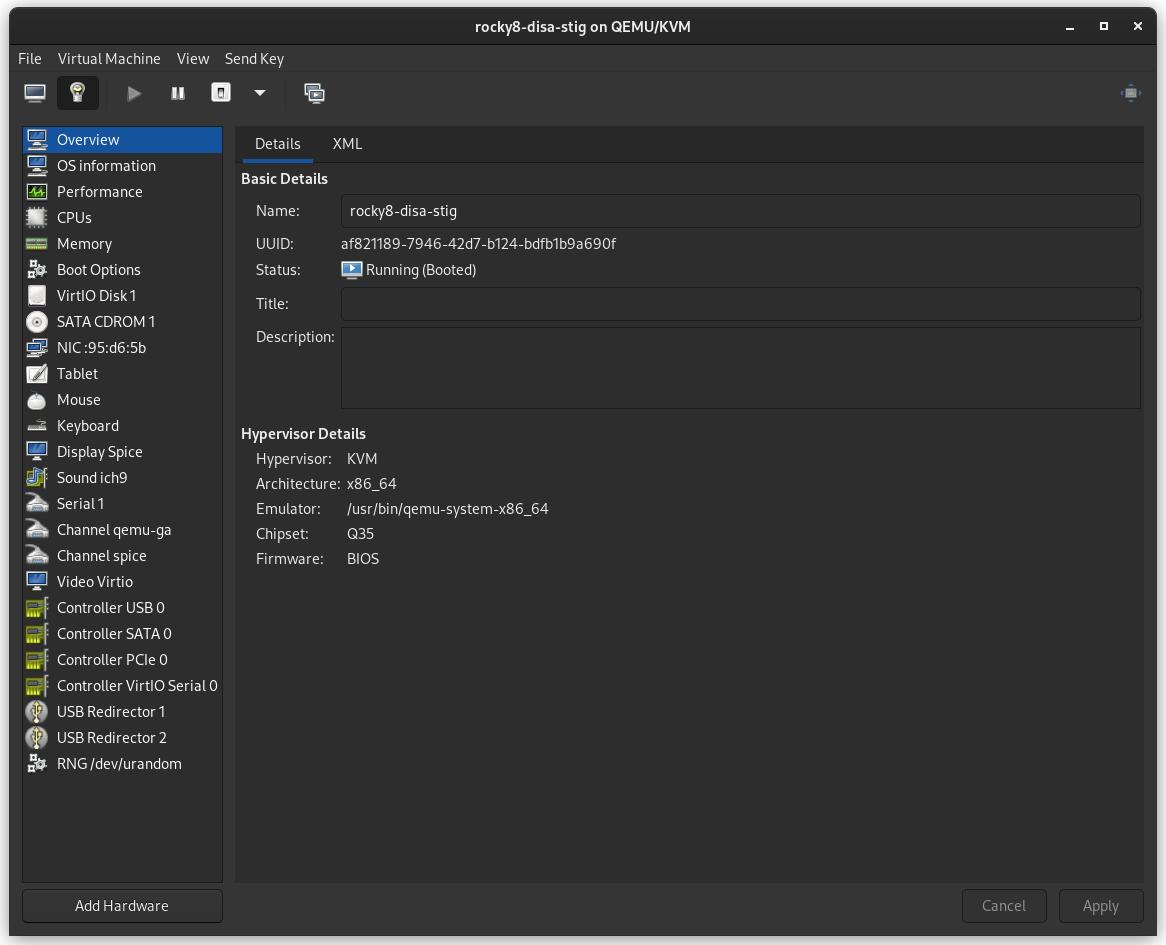

Я буду робити це на віртуальній машині у своєму середовищі, але все тут буде застосовано точно так само на чистому залізі.

Крок 1: Створіть віртуальну машину¶

- Пам'ять 2G

- диск 30G

- 1 ядро

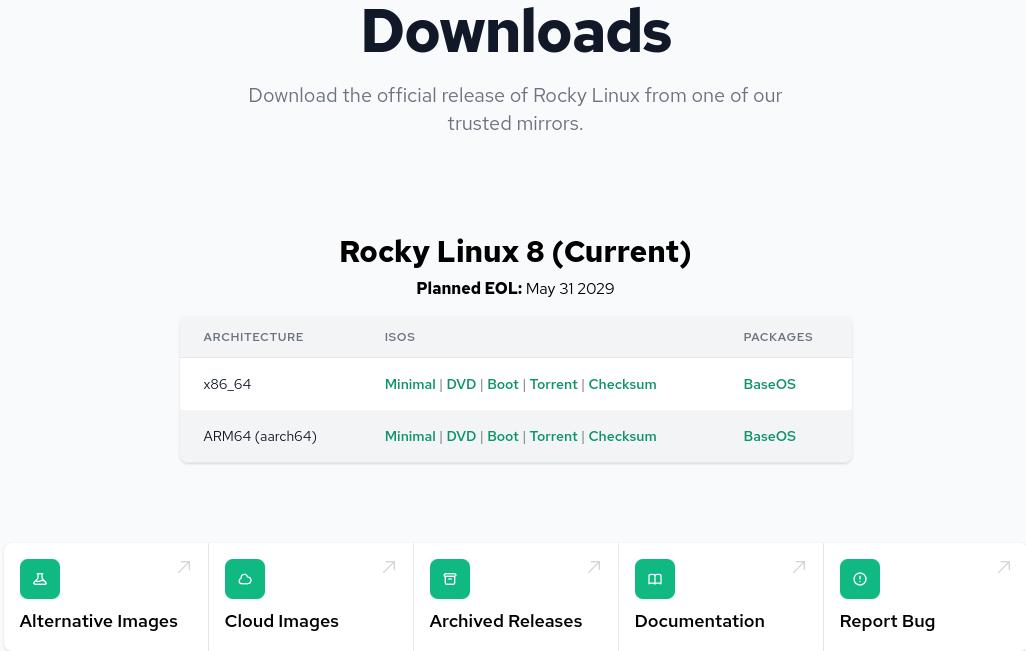

Крок 2. Завантажте Rocky Linux 8 DVD ISO¶

Download Rocky Linux DVD. Примітка. Мінімальний ISO не містить вмісту, необхідного для застосування STIG для Rocky Linux 8, вам потрібно використовувати DVD або мережеву установку.

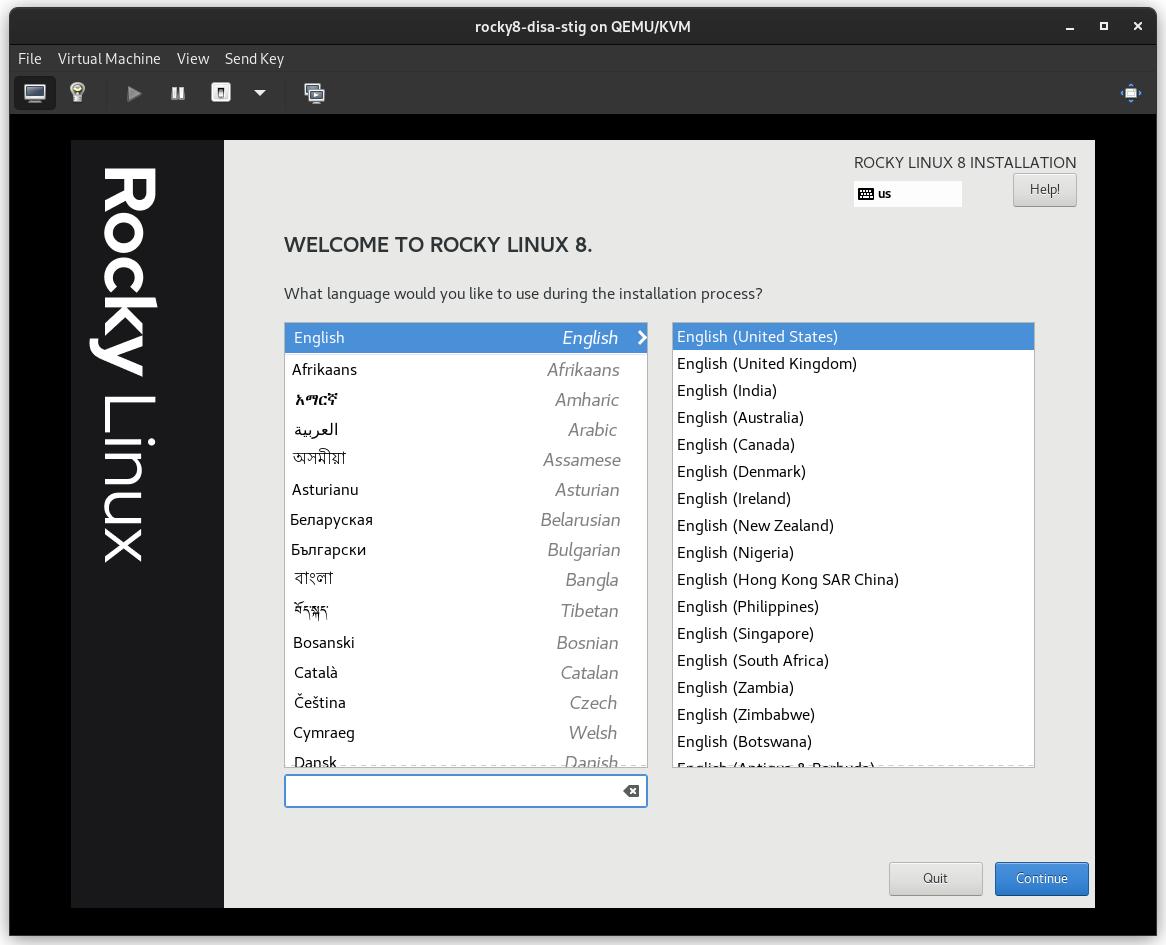

Крок 3. Завантажте інсталятор¶

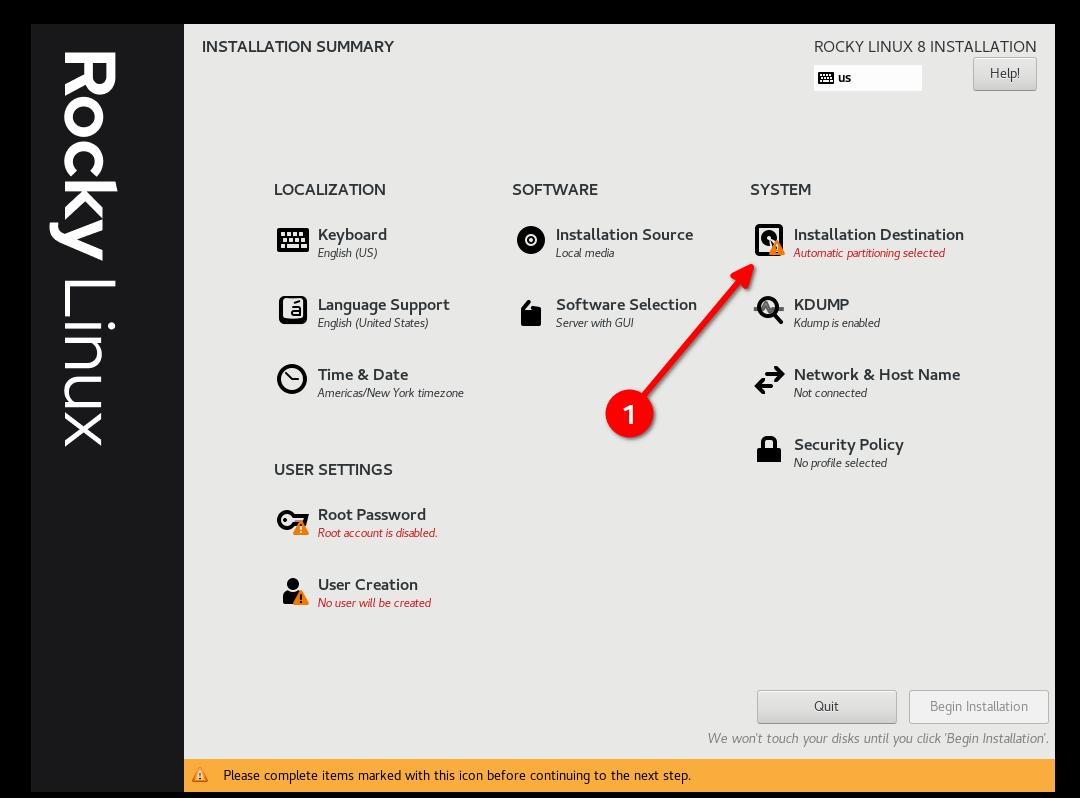

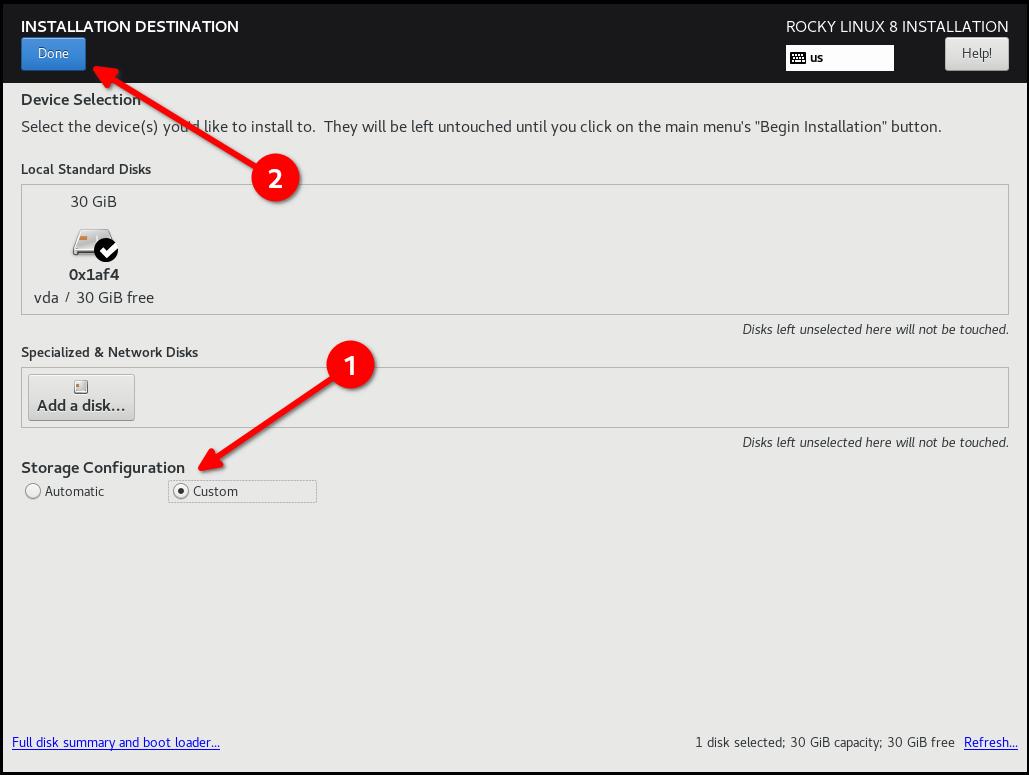

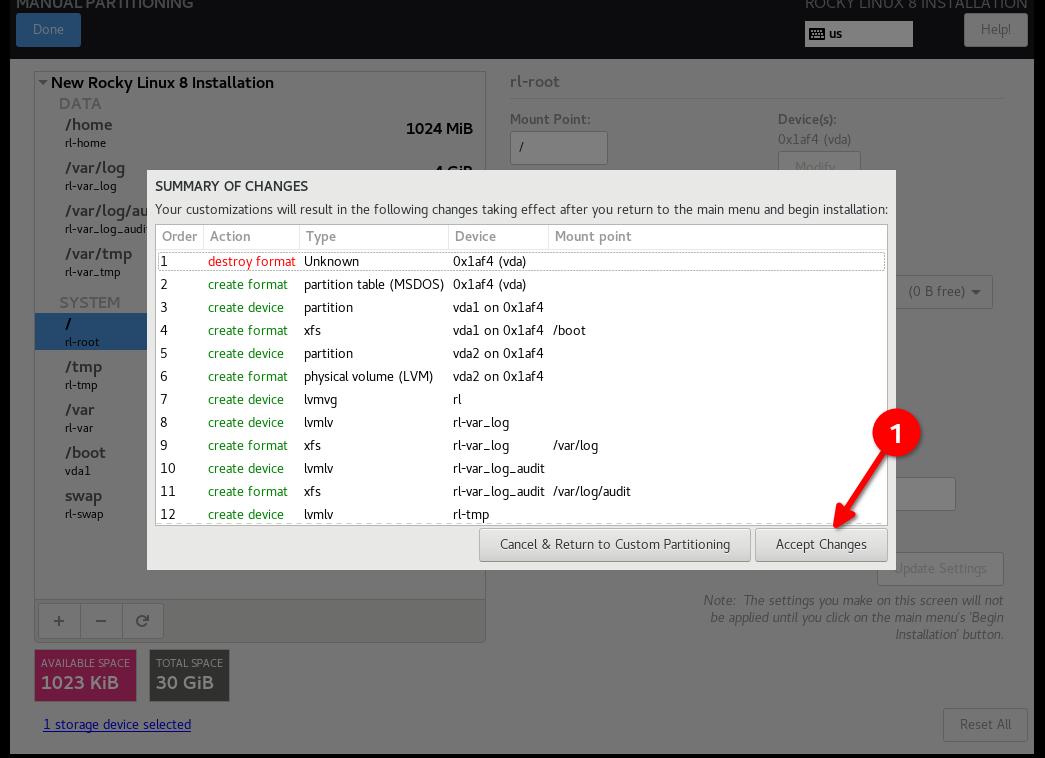

Крок 4: СПОЧАТКУ виберіть Розбиття¶

Це, ймовірно, найскладніший крок у встановленні та вимога дотримання вимог STIG. Вам потрібно буде розділити файлову систему операційної системи таким чином, що, ймовірно, створить нові проблеми. Іншими словами: вам потрібно точно знати, які ваші вимоги до пам’яті.

Pro-Tip

Linux дозволяє змінювати розміри файлових систем, про що ми розповімо в іншій статті. Достатньо сказати, що це одна з найбільших проблем із застосуванням DISA STIG на чистому залізі, для вирішення якої часто потрібно повне перевстановлення, тому розмір, який вам потрібен, перевищує специфікацію.

- Виберіть «Custom», а потім «Done»

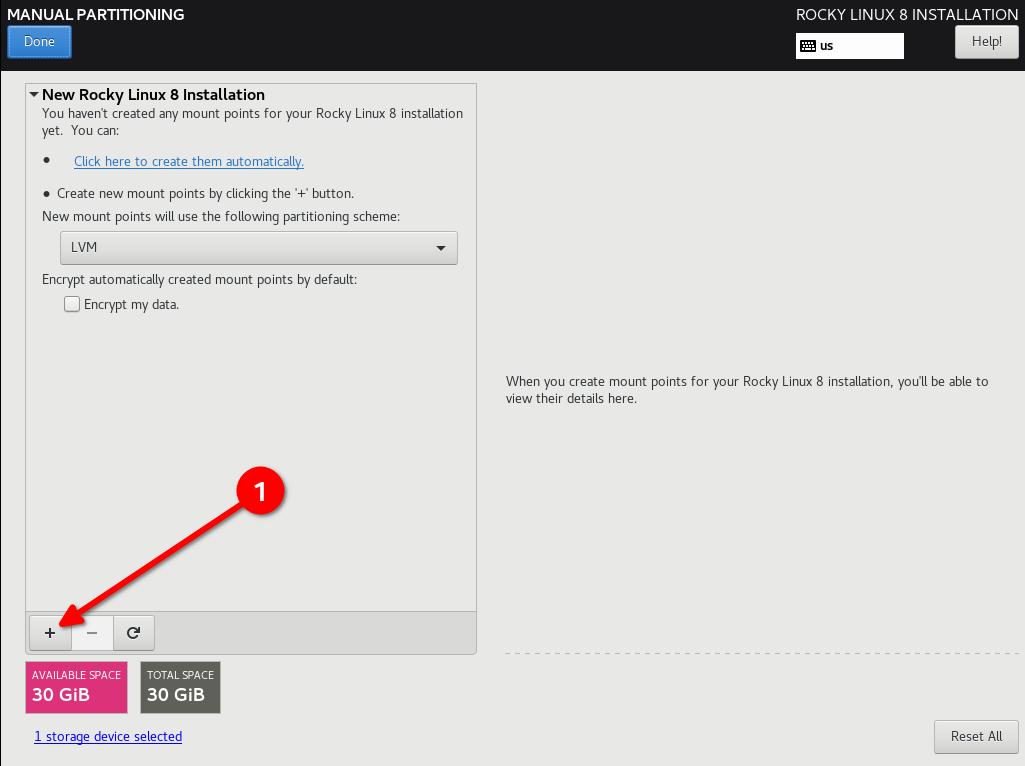

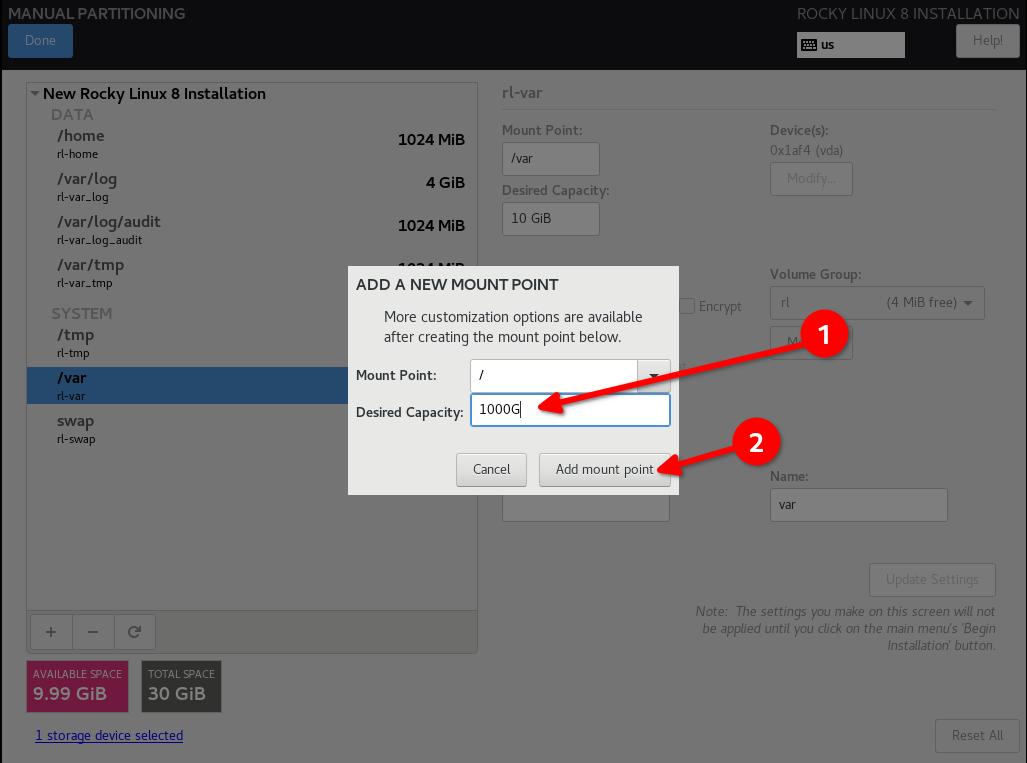

- Почніть додавати розділи

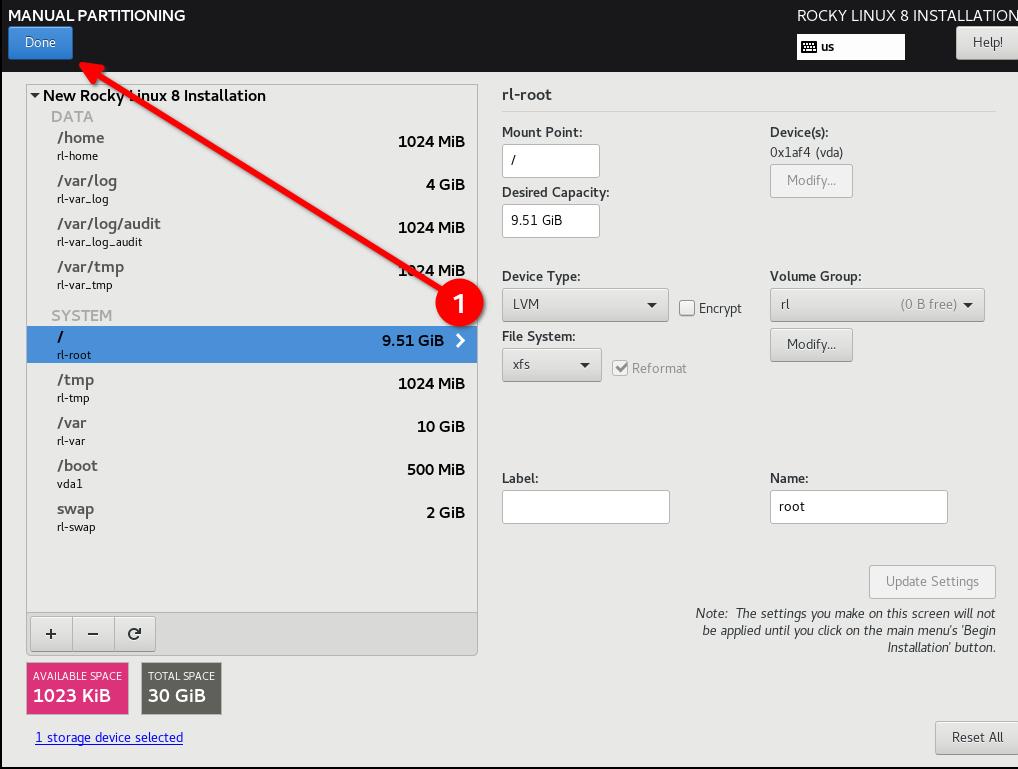

Схема розподілу DISA STIG для диска 30G. Я використовую простий веб-сервер:

- / (10G)

- /boot (500m)

- /var (10G)

- /var/log (4G)

- /var/log/audit (1G)

- /home (1G)

- /tmp (1G)

- /var/tmp (1G)

- Swap (2G)

Pro-Tip

Налаштуйте / last і встановіть йому справді велике число, це призведе до того, що весь вільний простір на диску залишиться на /, і вам не доведеться робити жодних обчислень.

Pro-Tip

Повторення попередньої підказки професіонала: НАДВИЖУЙТЕ СПЕЦИФІКАЦІЇ ваших файлових систем, навіть якщо вам доведеться їх розширити пізніше.

- Натисніть «Done» і «Accept Changes»

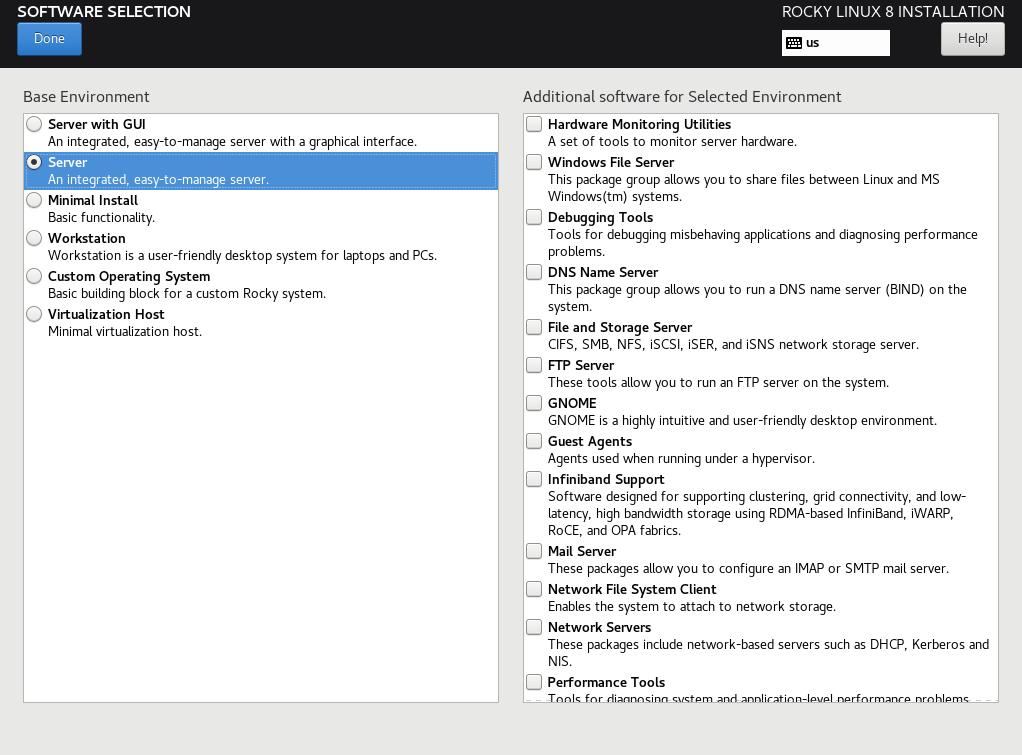

Крок 5: Налаштуйте програмне забезпечення для свого середовища: встановлення сервера без графічного інтерфейсу користувача¶

Це матиме значення на кроці 6, тому якщо ви використовуєте інтерфейс користувача або конфігурацію робочої станції, профіль безпеки буде іншим.

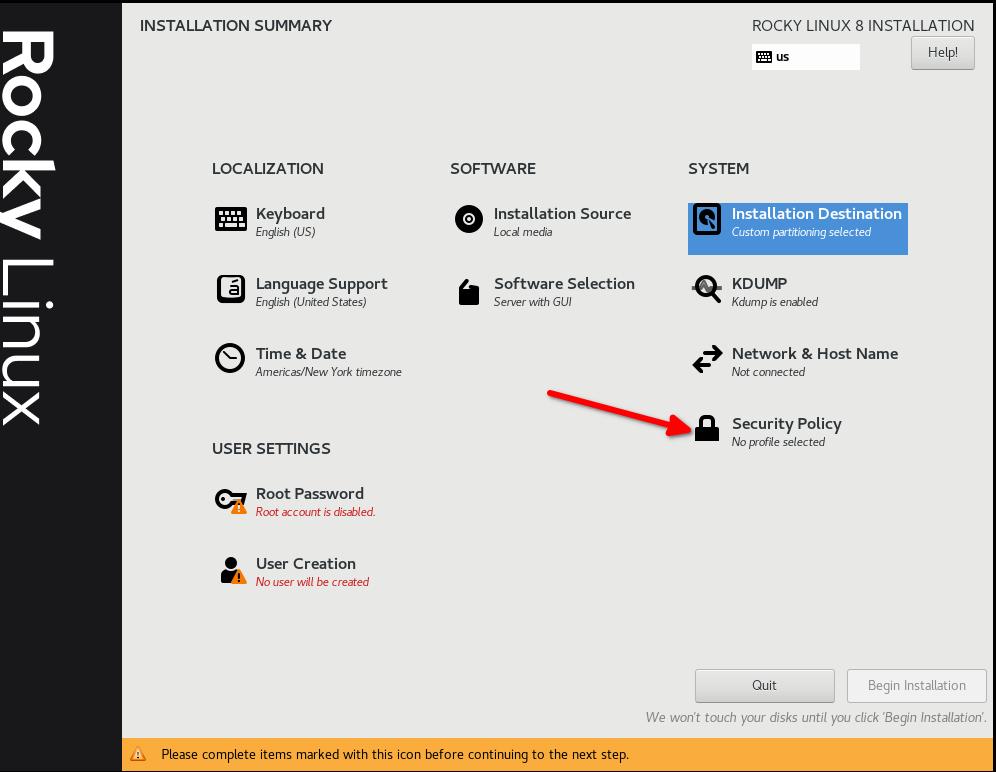

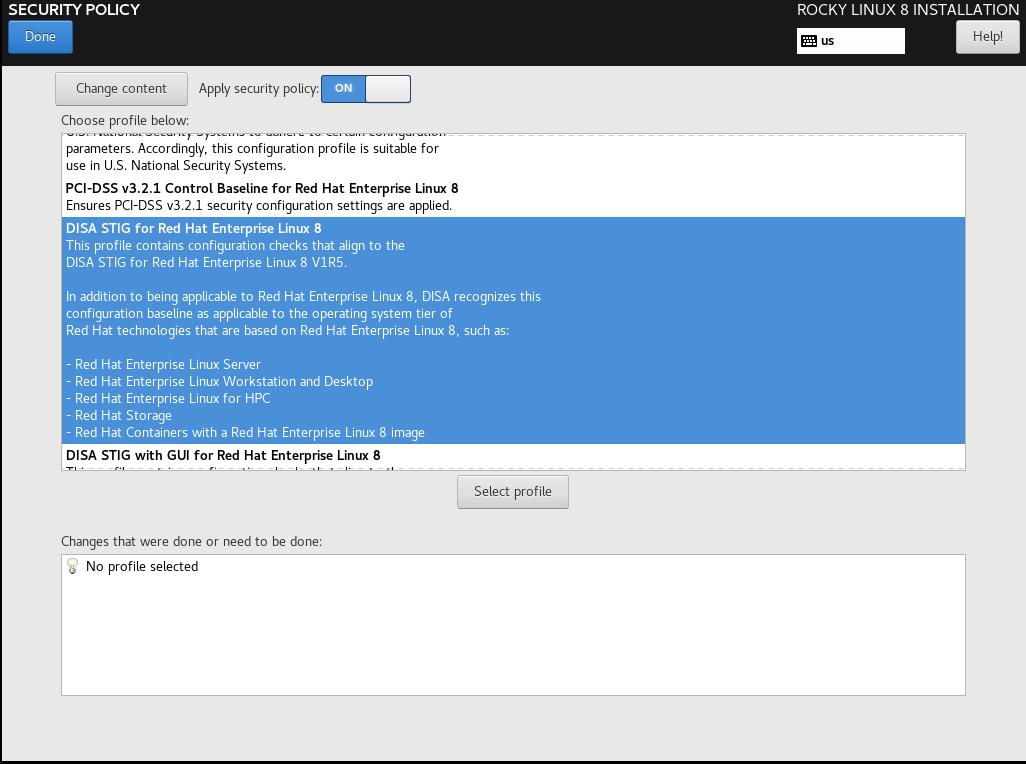

Крок 6: Виберіть профіль безпеки¶

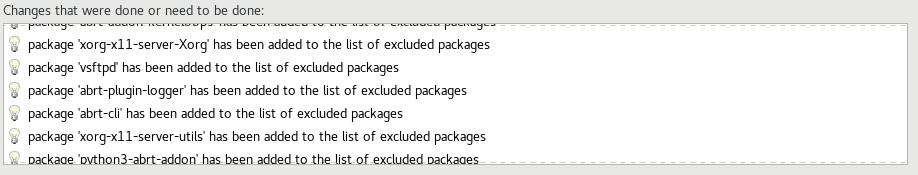

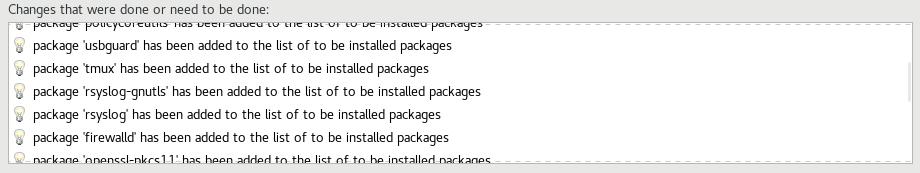

Це налаштує низку параметрів безпеки в системі на основі вибраної політики, використовуючи структуру SCAP. Він змінить пакунки, які ви вибрали на кроці 5, додавши або видаливши необхідні компоненти. Якщо ви вибрали інсталяцію з графічним інтерфейсом користувача на кроці 5, і на цьому кроці ви використовуєте STIG без графічного інтерфейсу, це видалить графічний інтерфейс. Відрегулюйте відповідно!

Виберіть DISA STIG для Red Hat Enterprise Linux 8:

Натисніть «Select Profile» і зверніть увагу на зміни, які він збирається внести в систему. Це встановить параметри для точок монтування, додасть/видалить програми та внесе інші зміни конфігурації:

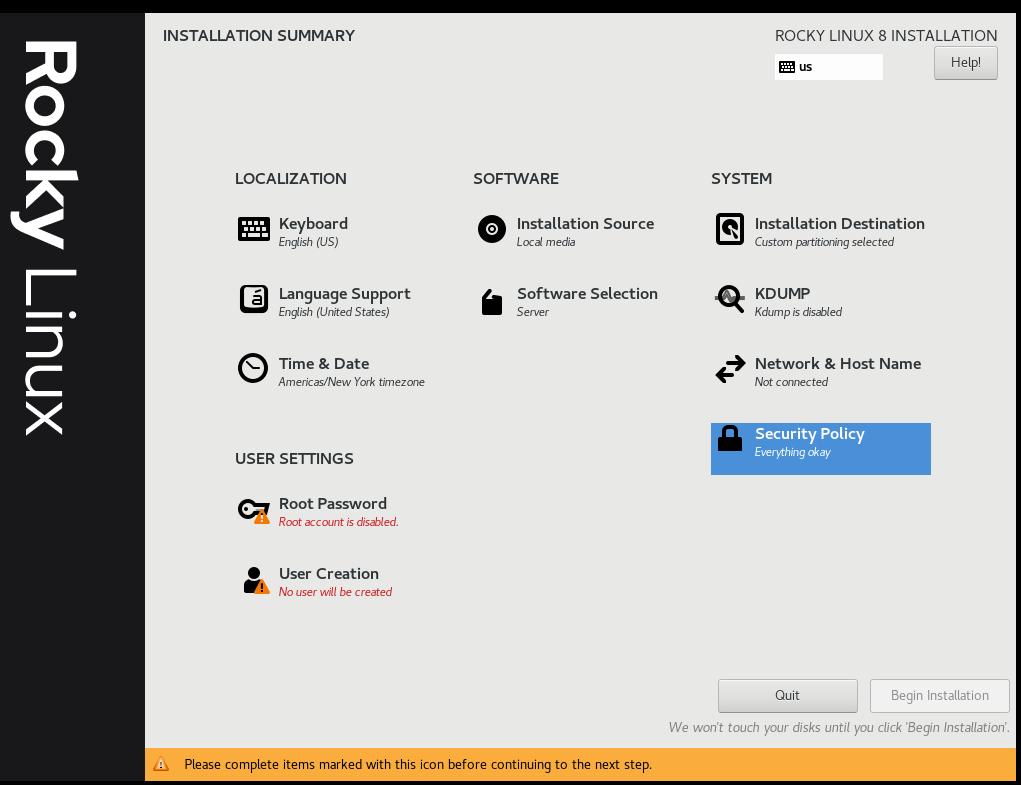

Крок 7. Натисніть «Done» та перейдіть до остаточного налаштування¶

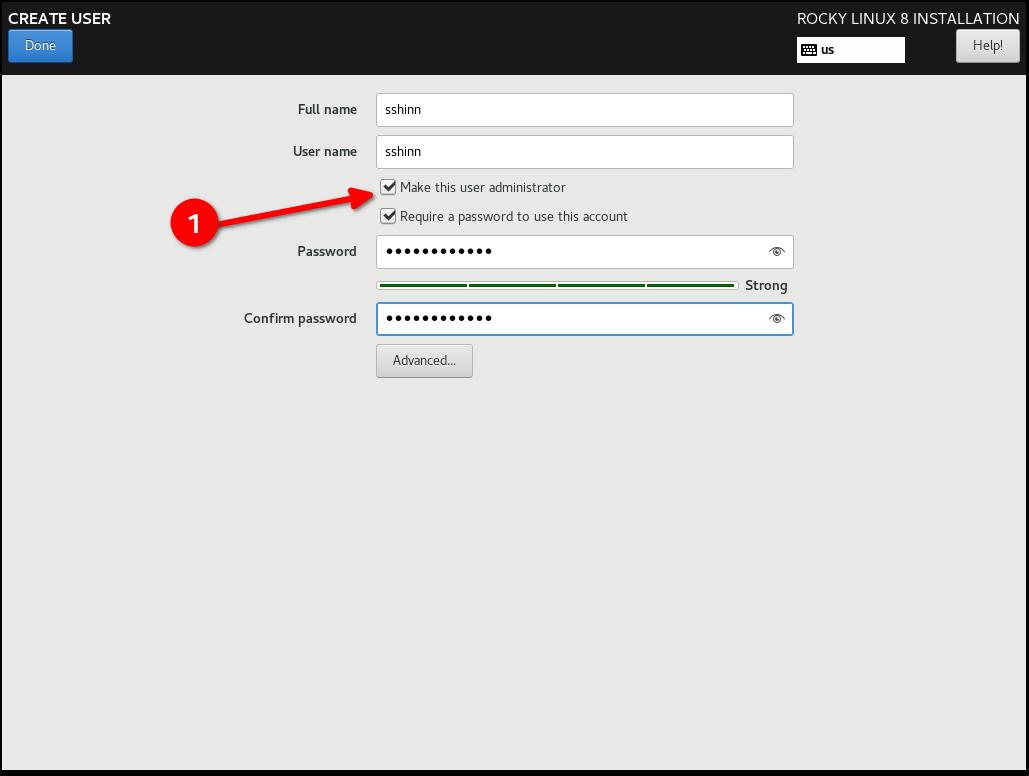

Крок 8. Створіть обліковий запис користувача та призначте цього користувача адміністратором¶

У наступних посібниках ми зможемо приєднати це до корпоративної конфігурації FreeIPA. Наразі ми розглядатимемо це окремо. Зауважте, що я не встановлюю пароль root, а ми надаємо доступ нашому користувачеві за замовчуванням sudo.

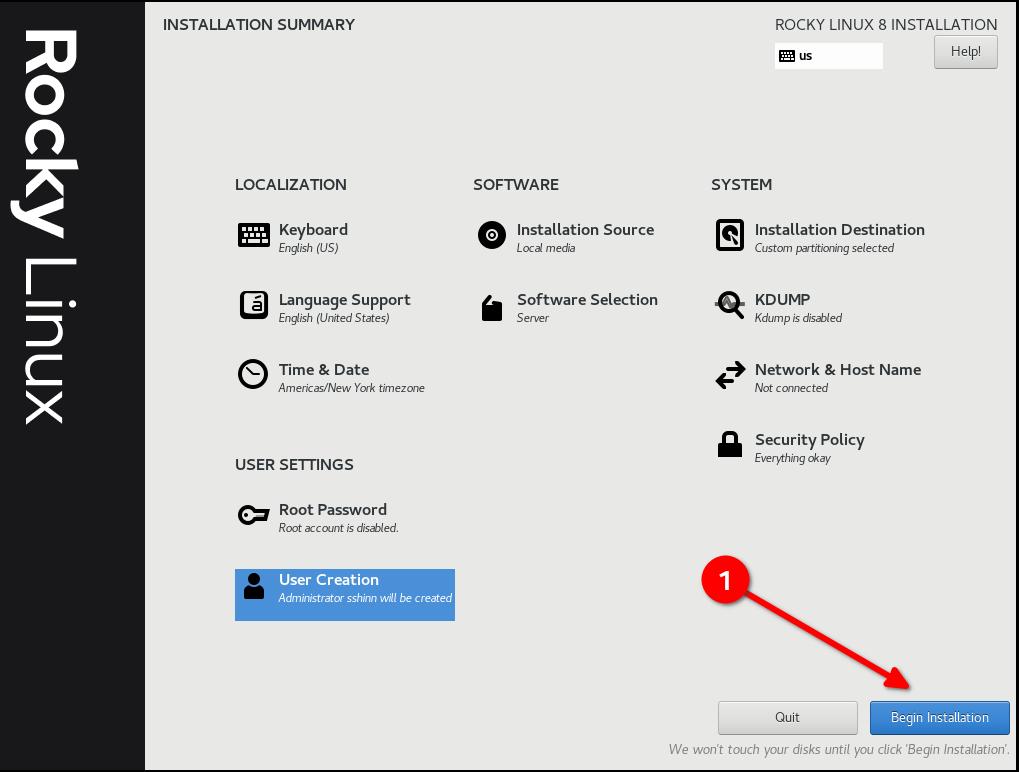

Крок 9. Натисніть «Done», а потім «Begin Installation»¶

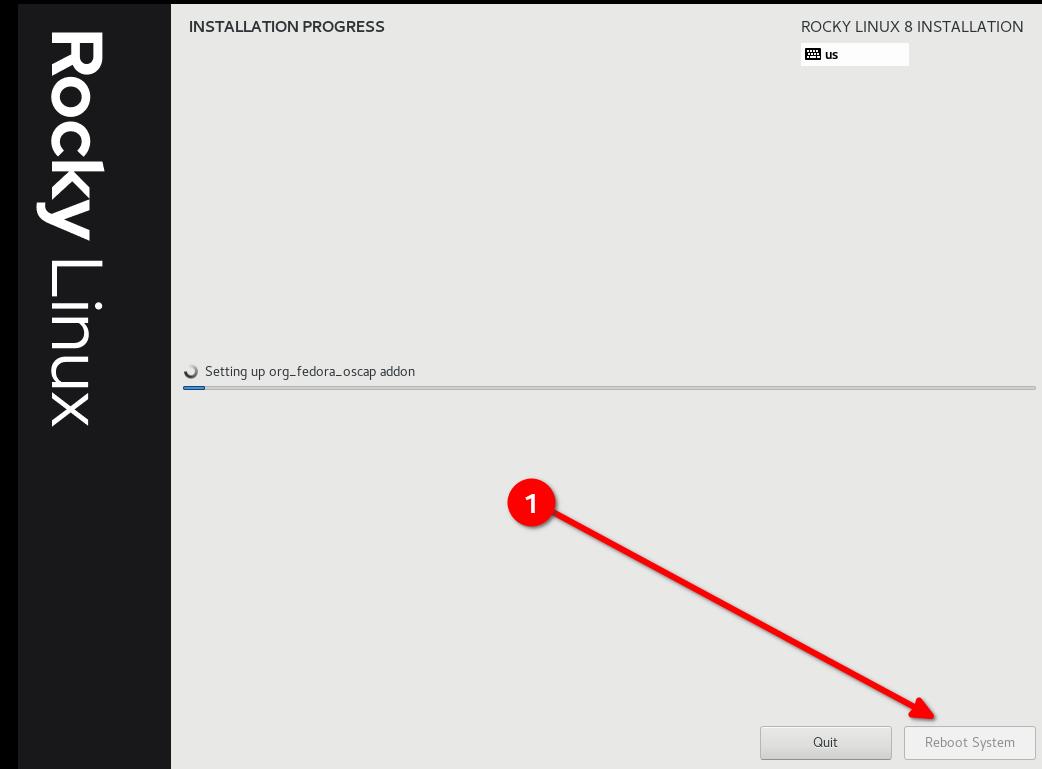

Крок 10. Після завершення встановлення натисніть «Reboot System»¶

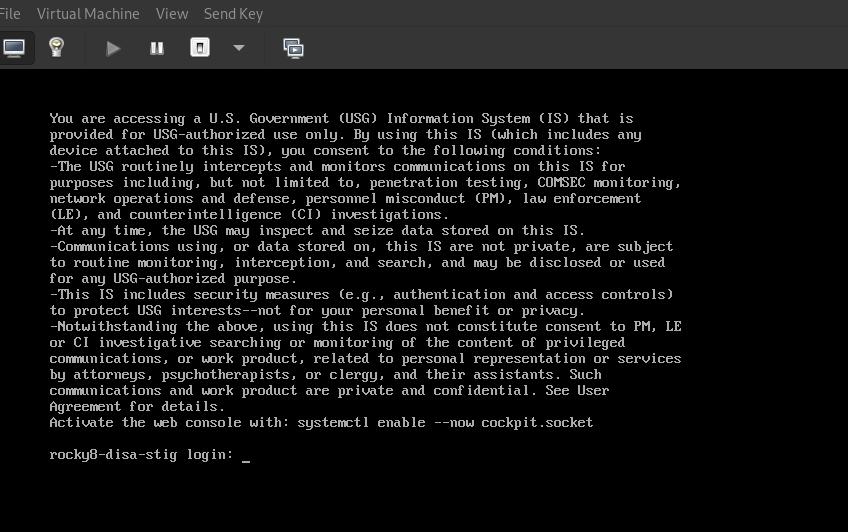

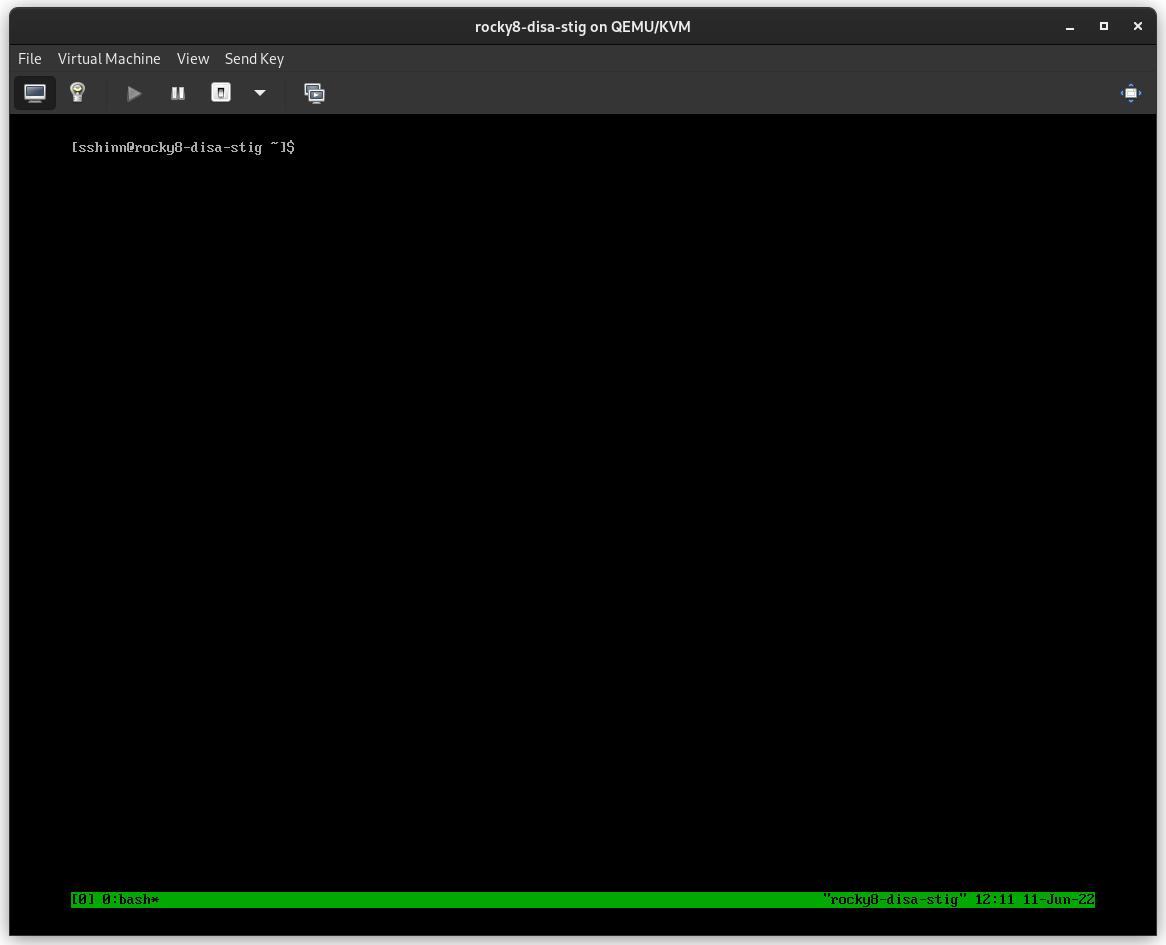

Крок 11: Увійдіть у свою систему STIG'd Rocky Linux 8¶

Якщо все пройшло добре, ви повинні побачити тут банер із застереженням Міністерства оборони за замовчуванням.

Про автора¶

Скотт Шінн є технічним директором Atomicorp і є частиною команди Rocky Linux Security. Він працював із федеральними інформаційними системами Білого дому, Міністерства оборони та розвідувального співтовариства з 1995 року. Частково це було створення STIG і вимога, щоб ви їх використовували, і я дуже шкодую про це.

Author: Scott Shinn

Contributors: Steven Spencer, Ganna Zhyrnova